Sécuriser son serveur ssh sous debian 5

Lors de l’installation d’un serveur sous débian, l’une des premières actions est de sécuriser vos protocoles ssh.

Pour rappel sur votre debian, le serveur ssh tourne par défaut sur le port 22 et le login du super utilisateur est root. C’est pour cela que beaucoup de bot scannent les machines a la recherche de port 22 afin d’y lancer des exploits.

Nous allons donc à nouveau paramétrer votre serveur ssh afin de rendre déjà la tache plus ardue aux bots. Nous allons donc modifier le port de connexion au serveur ssh, désactiver le login root et bien sur vous créer un compte super utilisateur.

1) Création de l’utilisateur remplaçant root

Nous allons pour plus de sécurité désactiver root, et créer un utilisateur nommé logintest ici qui en sera son clone. Il sera le seul à pouvoir se connecter en ssh après les modifications que nous allons apporter au fichier de configuration ssh.

Deux méthodes sont possibles, en ligne de commande ou via webmin si ce dernier est installé.

Via webmin, Allez dans :

systeme>User and group

En userid mettez 0, comme pour root et en groupe primaire bien sur root.

Tapez votre mot passe et enregistrez votre utilisateur.

En ligne de commande :

/usr/sbin/useradd -o logintest -u 0 -p `perl -e "print crypt('votre_mot_de_passe',pwet)"` -g root -d /home/logintest -m -s /bin/bash2) modification du fichier de configuration

Le fichier de configuration se trouve dans :

/etc/ssh/sshd_config

On va commencer par modifier le port de connexion et les utilisateurs ayant la possibilité de se connecter.

Remplacer

Port 22

par

Port 99451

Alors comment choisir son port de connexion, tout d’abord bien évidemment il ne doit pas être 21,,25,80,10000 et j’en passe.<br /> Le plus simple est que dans votre console vous tapiez un

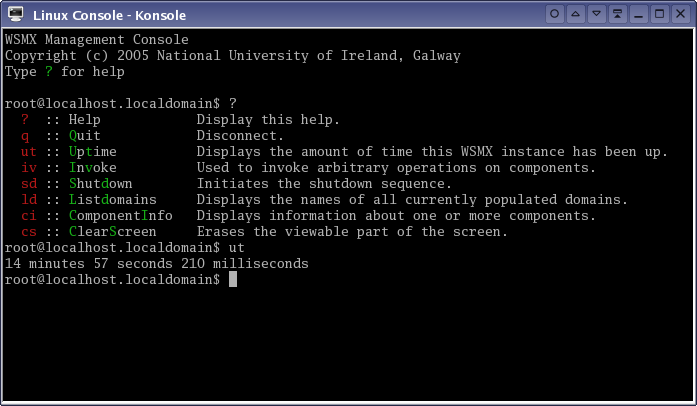

netstat -aVous verrez ainsi les ports ouverts sur votre machine. Je fais remarquer que le port 99451 que j’ai choisi est complètement pris au hasard, donc choisissez soigneusement ce port.</p> <p>Ensuite nous allons sur le même fichier désactivé l’autorisation de connexion de root pour ne laisser que celle de l’utilisateur créée précédemment <br /> Trouver

AllowUsers ...

par

AllowUsers logintest

Attention à partir du moment où vous aurez enregistré, et rebooté le serveur si votre user logintest est mal fait et n’a pas les droits d’un administrateur vous vous trouverez en difficulté, donc vérifiez bien les droits de l’utilisateur logintest.

Rebootez le serveur ssh

/etc/init.d/ssh restartIl vous reste maintenant plus qu’à vous connecter en ssh depuis votre console.

ssh -p 99451 logintest@ip_de_votre_serveurVoila vous avez maintenant quelques débuts de pistes pour sécuriser votre serveur en ssh. Vous pourrez intégrer cela dans un bash pour par exmple ne pas avoir à faire ce genre de manipulations à chaque installation ou réinstallation de votre machine.

Croyez moi passer de 6 heures à installer une machine complète à 15 minutes vaut quand même largement le coup !!!

Bon courage à vous

Laisser un commentaire